Gli App Service sono un servizio di hosting dei nostri applicativi che espongono contenuti statici o dinamici tramite IIS e forniscono un endpoint pubblico su HTTP e HTTPS per poterlo raggiungere tramite l'host predefinito o personalizzato.

Quando l'applicativo è disponibile per tutti questo comportamento predefinito chiaramente può andar bene, ma ci sono situazioni in cui vogliamo limitare l'accesso alla nostra Web App. Per esempio, l'ambiente potrebbe essere di test e potremmo necessitare di limitare l'accesso solo ad alcuni IP.

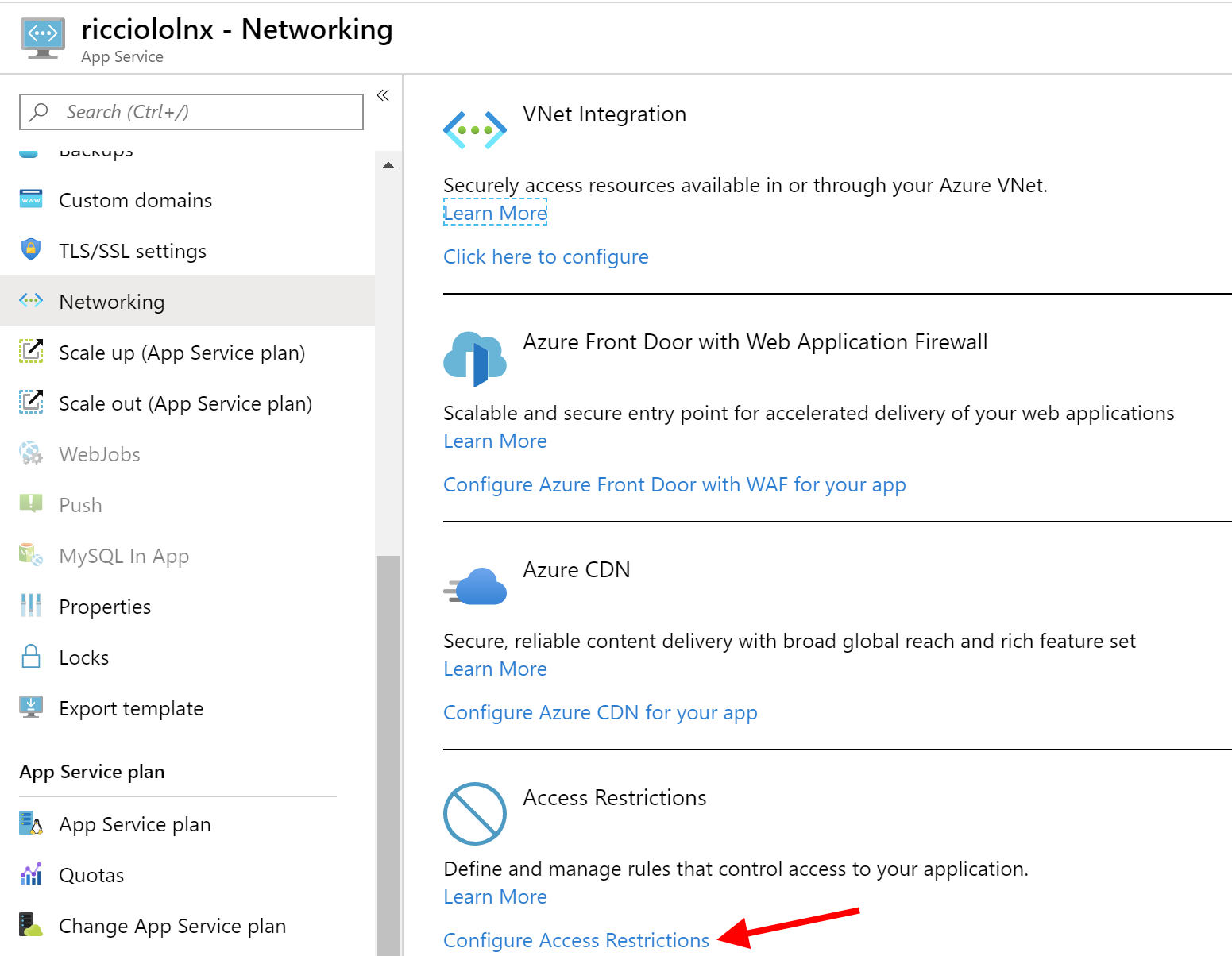

Per fare questo è sufficiente recarsi sul portale, accedere alla sezione Networking e successivamente premere Configure Access Restrictions.

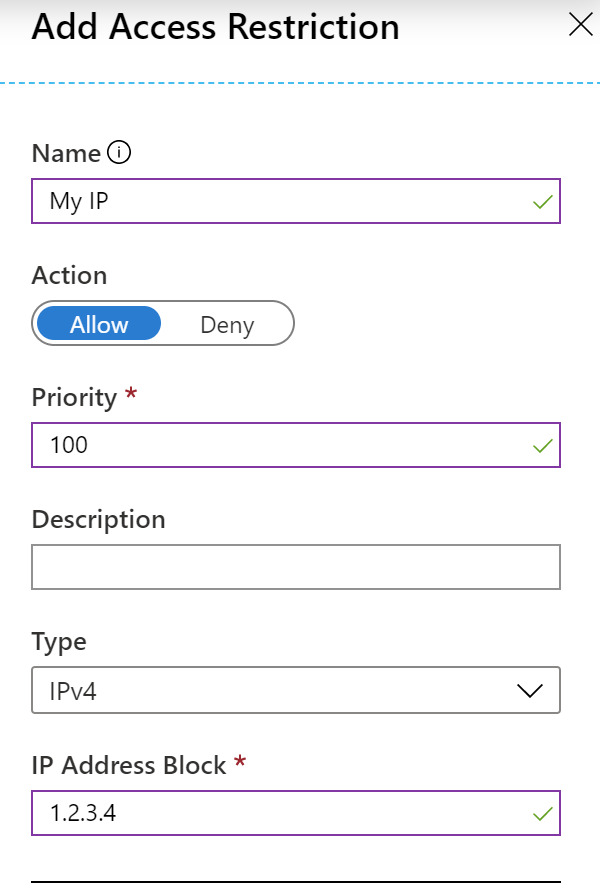

Si presentano una lista di IP con la possibilità di premere Add Rule. In questa pagina possiamo indicare un nome, il tipo di azione (blocco o consentito), l'IP o il blocco di IP, e la priorità.

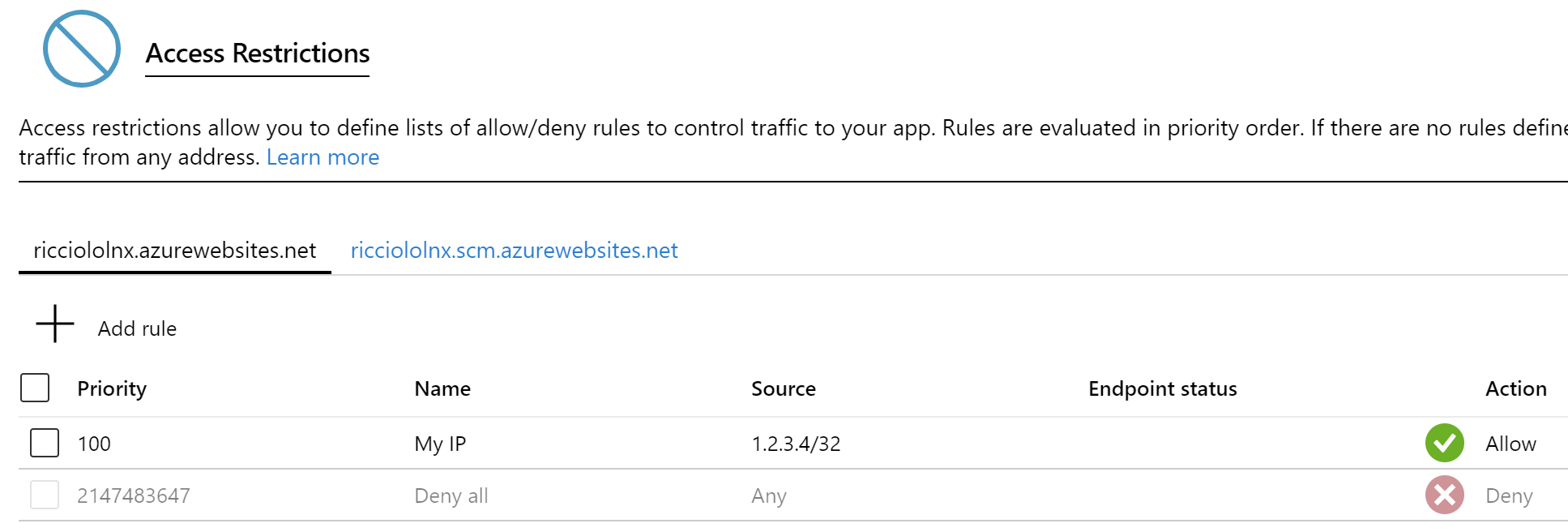

Creata la regola, quella principale passerà a vietare per tutti gli accessi ad eccezione degli IP indicati nella nostra regola. Possiamo indicare più regole e sfruttare la priorità per poter giostrare e applicare scenari misti di blocco e consenso.

Da notare, infine, che sono disponibili anche regole per l'accesso a SCM, il portale avanzato dove possiamo accedere per consultare il file system o eseguire script. Sebbene protetto da autenticazione, applicare anche un filtro IP lo rende ancora più sicuro.

Commenti

Per inserire un commento, devi avere un account.

Fai il login e torna a questa pagina, oppure registrati alla nostra community.

Approfondimenti

Migrare una service connection a workload identity federation in Azure DevOps

Creazione di plugin per Tailwind CSS: espandere le funzionalità del framework dinamicamente

Elencare le container images installate in un cluster di Kubernetes

Gestire i null nelle reactive form tipizzate di Angular

Inizializzare i container in Azure Container Apps

Accesso sicuro ai secrets attraverso i file in Azure Container Apps

Creare gruppi di client per Event Grid MQTT

Eseguire attività basate su eventi con Azure Container Jobs

Sviluppare un'interfaccia utente in React con Tailwind CSS e Preline UI

Eseguire attività pianificate con Azure Container Jobs

Utilizzare HiLo per ottimizzare le insert in un database con Entity Framework

I più letti di oggi

- Impostare un elemento come ridimensionabile tramite CSS

- Proteggersi dagli attacchi di Open Redirect in ASP.NET Core MVC

- Personalizzare l'errore del rate limiting middleware in ASP.NET Core

- Accedere alla console di una Azure Container App

- Modificare i metadati nell'head dell'HTML di una Blazor Web App

- Gli oggetti CallOut di Expression Blend 4.0

- SQL Server 2005 December CTP

- Sfruttare le nuove tipologie di input di HTML5 con ASP.NET 4.0

- Upload da una pagina web con Dundas Upload