Quando vogliamo ospitare una web app o una function, gli app service sono lo strumento più semplice da utilizzare. In pochi passi abbiamo un dominio, la protezione SSL e un ambiante completamente gestito accessibili direttamente con un indirizzo pubblico.

Molto spesso però, queste app fanno parte di un ecosistema di servizi e non devono essere interrogati direttamente da chiunque. Potremmo disporre di un API Gateway, di un Application Gateway o di un Front Door che si pongono nel mezzo per aumentare il livello di sicurezza e fornire un punto di accesso univoco.

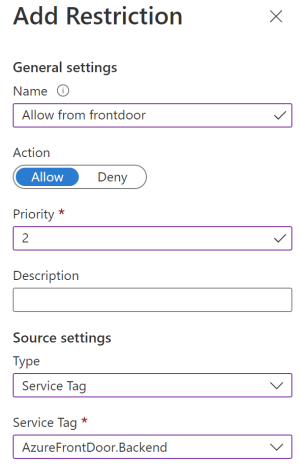

Questo significa che dobbiamo impedire l'accesso a chiunque al nostro App Service, ma consentire il forward delle chiamate ai gateway prima citati o ad altri servizi ospitati sempre nell'infrastruttura Azure. Per raggiungere questo obbiettivo gli App Service dispongono di una sezione Access Restrictions conosciuta principalmente per la possibilità di bloccare IP, ma in realtà quando aggiungiamo una rule possiamo anche ricorrere all'uso di service tag. In pratica con essi possiamo identificare uno specifico servizio di Azure. Non dobbiamo far altro quindi che indicare Service Tag come tipologia di sorgente ed indicare il tipo di servizio in Service Tag.

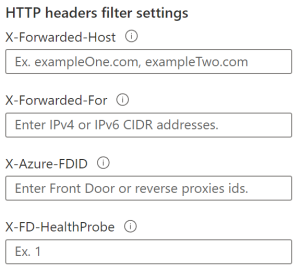

Nell'esempio precedente indichiamo il backend di FrontDoor, ma disponiamo anche delle voci AppService, eventualmente circoscrivibili ad una specifica region. Possiamo eventualmente filtrare per header addizionali che in genere i gateway inseriscono, come l'ip o l'host.

Nel momento in cui inseriamo una sola rule di tipo allow, automaticamente la regola implicita già esistente diventa di tipo deny, impedendo l'accesso a chi non viene da FrontDoor.

Commenti

Per inserire un commento, devi avere un account.

Fai il login e torna a questa pagina, oppure registrati alla nostra community.

Approfondimenti

Utilizzare una qualunque lista per i parametri di tipo params in C#

Configurare e gestire sidecar container in Azure App Service

Popolare una classe a partire dal testo, con Semantic Kernel e ASP.NET Core Web API

Rinnovare il token di una GitHub App durante l'esecuzione di un workflow

Selettore CSS :has() e i suoi casi d'uso avanzati

Utilizzare il metodo Index di LINQ per scorrere una lista sapendo anche l'indice dell'elemento

Usare i settings di serializzazione/deserializzazione di System.Text.Json di ASP.NET all'interno di un'applicazione non web

Proteggere le risorse Azure con private link e private endpoints

Creare una libreria CSS universale: i bottoni

Usare le navigation property in QuickGrid di Blazor

Ordine e importanza per @layer in CSS

Creare una libreria CSS universale: Immagini