Il servizio Active Directory di Microsoft Azure è un centro unico dove convogliare utenti e gruppi della nostra organizzazione e facoltativamente sincronizzarli con un Active Directory on premises. Queste informazioni possono essere sfruttate per offrire login e Graph API per effettuare Single Sign On (SSO) e interrogazione di dati da qualsiasi app, in modo da utilizzare una sola credenziale per qualsiasi servizio.

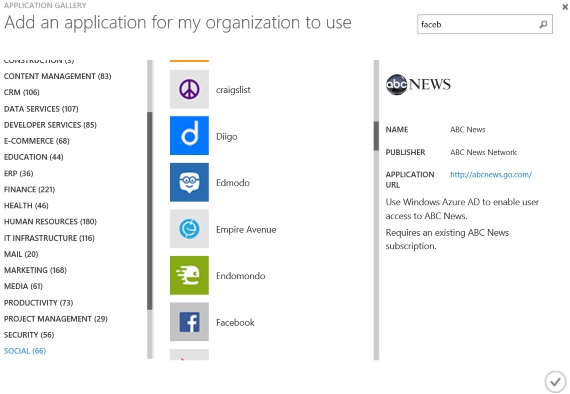

Oltre a permettere il SSO da nostre app, attraverso WS-Federation, Active Directory contiene una serie di app preconfezionate che ci permettono di fare SSO anche con applicazioni di terze parti, a cui possiamo accedere attraverso la sezione Applications e premendo Add an application from the gallery. Ce ne sono moltissime, più di due mila, e di tutti i tipi: CRM, ERP, posta, e-commerce, collaboration e social.

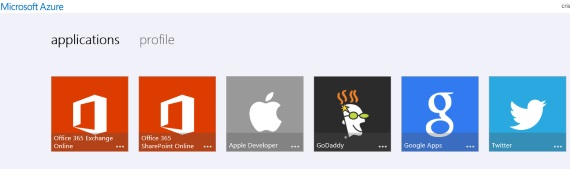

Ogni applicazione andrebbe approfondita in modo specifico, perché a seconda dell'applicazione cambia il modo in cui federarsi o interfacciarci. Questo ci permette di avere un punto univoco, visibile nella figura, dove effettuare login che risponde all'indirizzo: https://account.activedirectory.windowsazure.com/applications.

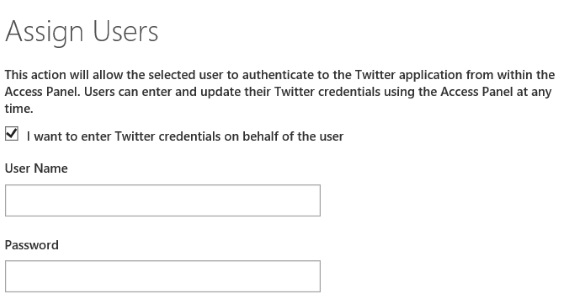

Qualora però l'applicazione non supporti la federazione, cioè la possibilità di riconoscere come validi i nostri login, la pagina internet mette a disposizione un'estensione per i vari browser che effettua il completamento automatico delle credenziali nei rispettivi siti. Per esempio, se aggiungiamo Twitter, troveremo che ci vengono chiesti a quali utenti permette di usare l'app ed eventualmente di inserire direttamente le credenziali.

Quando l'utente premerà su Twitter verrà automaticamente mandato sulla pagina di login e in automatico verranno riempite le caselle delle credenziali. Eventualmente, dal pannello delle applicazioni ha la possibilità di inserirne delle altre. Questa tecnica quindi è molto comoda per avere un punto univoco, tipicamente per l'azienda, dove disporre delle app e dove centralizzare tutte le credenziali. Non dev'essere usata per tenere allo scuro degli utenti (dell'organizzazione) le credenziali, poiché in qualche modo arrivano in chiaro e con poco sforzo possono essere lette dall'utente che ne beneficia.

Commenti

Per inserire un commento, devi avere un account.

Fai il login e torna a questa pagina, oppure registrati alla nostra community.

Approfondimenti

Ricevere notifiche sui test con Azure Load Testing

Creare un webhook in Azure DevOps

Disabilitare le run concorrenti di una pipeline di Azure DevOps

Recuperare l'ultima versione di una release di GitHub

Usare i settings di serializzazione/deserializzazione di System.Text.Json di ASP.NET all'interno di un'applicazione non web

Ordinare randomicamente una lista in C#

Esporre i propri servizi applicativi con Semantic Kernel e ASP.NET Web API

Aggiornare a .NET 9 su Azure App Service

Generare una User Delegation SAS in .NET per Azure Blob Storage

Creare una libreria CSS universale: Nav menu

Utilizzare Container Queries nominali

Collegare applicazioni server e client con .NET Aspire